Komponuj własne melodie na elektronicznym stole - Reactable

Jednym z najciekawszych interaktywnych interfejsów dotykowych jest stół muzyczny Reactable. Manipulowanie jego dotykowym „blatem” przez wykonywanie różnego rodzaju gestów i ruchów na jego powierzchni wydobywa najróżniejsze dźwięki, które są zapisane w wewnętrznej pamięci urządzenia.

Jednym z najciekawszych interaktywnych interfejsów dotykowych jest stół muzyczny Reactable. Manipulowanie jego dotykowym „blatem” przez wykonywanie różnego rodzaju gestów i ruchów na jego powierzchni wydobywa najróżniejsze dźwięki, które są zapisane w wewnętrznej pamięci urządzenia.

Reactable to rewolucyjny interfejsowy instrument muzyczny, który oferuje bezpośrednią fizyczną modulację przeróżnych (w tym także naśladujących klasyczne instrumenty) brzmień i dźwięków. . Jest to rodzaj syntezatora z aktywnym panelem dotykowym i interfejsem TUI (interakcja pomiędzy środowiskiem cyfrowym a fizycznym).

Całość opiera się na wykorzystywaniu odpowiednich przystawek do generowania dźwięku. Po umieszczeniu przystawki na stole można sterować nią obracając ją wokół własnej osi i za pomocą pierścienia, który pojawia się otaczając daną kostkę. Wszystkie fragmenty instrumentu można łączyć w dowolne konfiguracje uzyskując nieskończone możliwości generowania dźwięku.

Oczywiście cacko to jest jeszcze dosyć drogie, ale istnieje również mobilna wersja na iOS i Androida, która daje znakomitą namiastkę zabawy tym instrumentem. W połączeniu z odpowiednim zapleczem sampli (*.wav, 44.1kHz, 16bit, stereo lub mono) ten program zajmie dłuuugie godziny w życiu każdego fana muzyki.

Naukowcy z Pompeu Fabra University odpowiedzialni za stworzenie stołu muzycznego Reactable objeździli ze swoim wynalazkiem już niejedną wystawę, ale dopiero teraz przyszłość tej zabawki nabiera konkretnych kształtów. Powstała firma Reactable Systems, która zajmie się wprowadzeniem tego wielodotykowego instrumentu muzycznego pod strzechy. Plastikowe krążki, gwiazdki, sześciany -- każdy odpowiada za inny aspekt dźwięku. Można je dowolnie przesuwać i przekręcać, uzyskując w ten sposób przeróżne efekty. Należy dodać, że Reactable mobile przynosi moc wielokrotnie nagradzanego syntezatora Reactable do urządzenia mobilnego.

A teraz zobaczcie i usłyszcie jakie cuda można wygrać na Reactable.

{youtube}Mgy1S8qymx0{/youtube}

red. mediologia.pl

- Utworzono .

- Kliknięć: 5942

Znany serwis piracki The Pirate Bay pozbywa się swoich serwerów i będzie działał w oparciu o kilka firm, znajdujących się w różnych częściach świata, które zajmują się świadczeniem usług w chmurze (cloud computing). Pozwoli to uniknąć "Piratom" nalotów organów ścigania. Przy okazji twórcy serwisu chcą zaoszczędzić pieniądze oraz poprawić jakość usługi i bezpieczeństwo danych.

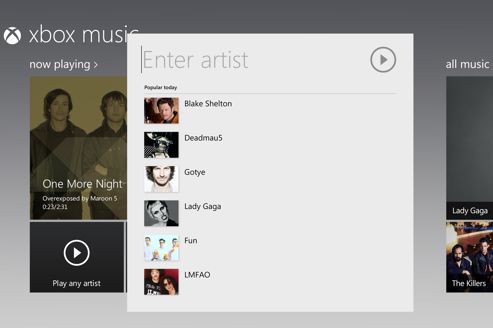

Znany serwis piracki The Pirate Bay pozbywa się swoich serwerów i będzie działał w oparciu o kilka firm, znajdujących się w różnych częściach świata, które zajmują się świadczeniem usług w chmurze (cloud computing). Pozwoli to uniknąć "Piratom" nalotów organów ścigania. Przy okazji twórcy serwisu chcą zaoszczędzić pieniądze oraz poprawić jakość usługi i bezpieczeństwo danych. Microsoft przechodzi do ofensywy i na najnowszej wersji systemu operacyjnego Windows 8 instaluje odtwarzacz muzyki o nazwie „Music Xbox”, który umożliwi korzystanie aż z 30 milinów piosenek. Jest to usługa dużo lepsza niż iTunes Store firmy Apple, która umożliwia bezpłatny odsłuch tylko części piosenki.

Microsoft przechodzi do ofensywy i na najnowszej wersji systemu operacyjnego Windows 8 instaluje odtwarzacz muzyki o nazwie „Music Xbox”, który umożliwi korzystanie aż z 30 milinów piosenek. Jest to usługa dużo lepsza niż iTunes Store firmy Apple, która umożliwia bezpłatny odsłuch tylko części piosenki. Jak będzie wyglądał człowiek za tysiąc lat? Brytyjska gazeta Sun opierając się na licznych badaniach naukowych i prognozach wysnutych ze zmian w zachowania i wyżywienia człowieka w ciągu ostatnich 100 lat przedstawiła wizje istoty ludzkiej w roku 3000. Ewolucja naszego gatunku zmieni nas znacznie, będziemy więksi, nasze oczy będą wyłupiaste i duże jak u żaby, a mózgi o wiele mniejsze.

Jak będzie wyglądał człowiek za tysiąc lat? Brytyjska gazeta Sun opierając się na licznych badaniach naukowych i prognozach wysnutych ze zmian w zachowania i wyżywienia człowieka w ciągu ostatnich 100 lat przedstawiła wizje istoty ludzkiej w roku 3000. Ewolucja naszego gatunku zmieni nas znacznie, będziemy więksi, nasze oczy będą wyłupiaste i duże jak u żaby, a mózgi o wiele mniejsze. Analitycy spółki RSA ostrzegają przed dużym i zorganizowanym atakiem na amerykańskie banki. Atak ten jest organizowany przez cyber-przestepców z Europy Wschodniej, którzy przygotowując go, stosują klasyczne metody mafijne.

Analitycy spółki RSA ostrzegają przed dużym i zorganizowanym atakiem na amerykańskie banki. Atak ten jest organizowany przez cyber-przestepców z Europy Wschodniej, którzy przygotowując go, stosują klasyczne metody mafijne.